Proteggi i tuoi dati e la tua azienda: Perché scegliere strumenti di AI in locale per garantire privacy e sicurezza

Nel 2025, la protezione dei dati non è più un optional, ma una necessità per aziende e professionisti. L’Intelligenza Artificiale (AI) sta rivoluzionando il mondo del lavoro, ma spesso l’uso di strumenti basati su cloud espone le aziende a rischi concreti per la privacy e la sicurezza dei dati.

Perché evitare l’AI su cloud?

Quando utilizzi strumenti come ChatGPT, Google Gemini o Claude di Anthropic, devi essere consapevole che i dati inseriti nei prompt vengono inviati a server esterni. Questo solleva alcune domande fondamentali:

- Dove finiscono questi dati?

- Chi può accedervi?

- Sto compromettendo informazioni sensibili della mia azienda o dei miei clienti?

Molti utenti trascurano il fatto che i dati inseriti in strumenti di AI su cloud possono essere utilizzati per addestrare nuovi modelli o essere soggetti a richieste di accesso da parte di governi o enti terzi. Inoltre, in caso di attacchi informatici ai server dei fornitori, le informazioni sensibili potrebbero essere esposte o compromesse.

Per settori come la consulenza, la finanza, la sanità o la gestione di dati riservati, esporre informazioni a terze parti può rappresentare un rischio legale e operativo. La dipendenza da provider cloud introduce inoltre una variabile di affidabilità: cosa succede se il servizio diventa inaccessibile o subisce interruzioni? La produttività dell’azienda potrebbe risentirne pesantemente.

I vantaggi dell’AI in locale

L’uso di modelli di AI direttamente sui propri dispositivi offre numerosi vantaggi:

✔ Privacy garantita: I dati non lasciano mai il tuo sistema, evitando il rischio di condivisioni involontarie.

✔ Pieno controllo: Nessuna dipendenza da servizi di terze parti, con la possibilità di personalizzare i modelli in base alle esigenze aziendali.

✔ Maggiore sicurezza: Riduci il rischio di violazioni o accessi non autorizzati.

✔ Conformità alle normative: Rispettare il GDPR e altre leggi sulla protezione dei dati diventa più semplice.

✔ Continuità operativa: Non dipendere da server esterni garantisce una maggiore stabilità e accessibilità ai modelli AI, anche in assenza di connessione internet.

✔ Risparmio sui costi a lungo termine: Le soluzioni locali possono ridurre i costi legati agli abbonamenti a piattaforme cloud, specialmente per chi usa l’AI in modo intensivo.

Strumenti di AI locale privacy-oriented

Se vuoi implementare soluzioni AI mantenendo il controllo sui tuoi dati, esistono diversi strumenti che permettono di eseguire modelli LLM (Large Language Model) in locale:

1. Llama.cpp

Un'implementazione leggera e ottimizzata per eseguire modelli Llama (di Meta) direttamente su PC o server aziendali. Ottimo per chi cerca un’alternativa efficiente e sicura a GPT-4 senza condivisione di dati con il cloud.

2. GPT4All

Un framework che permette di scaricare ed eseguire modelli AI in locale, compatibile con vari modelli open-source come Mistral e Falcon. Facile da usare e ideale per piccoli team o aziende che vogliono sperimentare l’AI senza rischi di privacy.

3. Ollama

Un altro ottimo strumento che consente di eseguire modelli di AI in locale con una configurazione minimale. Ollama supporta diversi modelli e permette un'integrazione semplice nei workflow aziendali.

4. PrivateGPT

Progettato specificamente per garantire la privacy, PrivateGPT permette di interrogare documenti e database senza mai inviare dati su server esterni. Perfetto per chi lavora con informazioni sensibili.

5. LocalAI

Un framework simile a OpenAI API, ma interamente eseguibile in locale. Permette di integrare l’AI in applicazioni senza dover dipendere da servizi cloud.

6. LM Studio

Un’interfaccia avanzata che permette di scaricare e gestire modelli LLM in locale con un’esperienza utente intuitiva. LM Studio semplifica l’esecuzione di modelli AI direttamente sul proprio computer, riducendo la dipendenza dal cloud e migliorando la sicurezza.

Come iniziare?

Implementare un’AI in locale può sembrare complesso, ma con le giuste conoscenze è un processo alla portata di tutti. Nei nostri corsi, insegniamo come installare e configurare questi strumenti anche senza competenze tecniche avanzate, così da avere un controllo totale sulla propria AI.

Conclusione

L’AI può migliorare la produttività aziendale, ma solo se usata nel modo giusto. Scegliere strumenti in locale significa proteggere i dati, mantenere la conformità legale e ridurre i rischi di violazioni.

Non lasciare che la tua azienda comprometta la sicurezza per un falso senso di comodità. Noi di Network Today possiamo aiutare le aziende nella configurazione di un ambiente LLM AI locale, garantendo il massimo livello di privacy e controllo sui propri dati. Scegli l’AI locale e mantieni il controllo sui tuoi dati!

I 10 profili digitali più ricercati nel 2025

L'era digitale continua a evolversi, trasformando il mercato del lavoro e creando nuove opportunità per i professionisti del settore tecnologico. Nel 2025, alcune figure digitali saranno particolarmente richieste dalle aziende di tutto il mondo. Ecco i 10 profili più ricercati che domineranno il panorama lavorativo.

1. Esperto in Intelligenza Artificiale (AI Specialist)

Con la crescente adozione dell'intelligenza artificiale, le aziende cercano specialisti in grado di sviluppare modelli predittivi, creare algoritmi di machine learning e ottimizzare processi aziendali tramite l'AI.

2. Data Scientist

Il valore dei dati continua a crescere, e i data scientist sono fondamentali per analizzare e interpretare grandi volumi di informazioni, fornendo insights utili per guidare le decisioni strategiche.

3. Cybersecurity Specialist

Con l'aumento delle minacce informatiche, la protezione dei dati e delle infrastrutture digitali è una priorità. Gli esperti di cybersecurity sono indispensabili per prevenire attacchi e garantire la sicurezza aziendale.

4. Cloud Engineer

La migrazione al cloud è ormai una necessità per molte aziende. I cloud engineer sono responsabili della progettazione, implementazione e gestione di soluzioni cloud scalabili e sicure.

5. Digital Marketing Specialist

Nel 2025, il marketing digitale continuerà a essere cruciale per raggiungere e coinvolgere i clienti. Esperti di SEO, SEM, social media e content marketing saranno tra i profili più richiesti.

6. UX/UI Designer

Con l'attenzione sempre maggiore all'esperienza utente, i designer UX/UI avranno un ruolo centrale nella creazione di interfacce intuitive e accattivanti per prodotti digitali.

7. Blockchain Developer

La tecnologia blockchain trova applicazione non solo nelle criptovalute, ma anche in settori come la logistica, la sanità e i contratti intelligenti, rendendo i blockchain developer figure chiave.

8. DevOps Engineer

Le aziende cercano sempre più efficienza nei processi di sviluppo software. I DevOps engineer facilitano la collaborazione tra i team di sviluppo e operation, automatizzando e ottimizzando i processi.

9. Specialista in Realtà Virtuale e Aumentata (VR/AR Specialist)

Con l'espansione di applicazioni VR e AR in settori come gaming, formazione e retail, questi specialisti saranno molto richiesti per creare esperienze immersive.

10. Ingegnere di Robotica

La robotica sta rivoluzionando industrie come la manifattura e la sanità. Gli ingegneri robotici progettano, costruiscono e mantengono macchine intelligenti per applicazioni sempre più avanzate.

Conclusione

Il 2025 promette di essere un anno entusiasmante per i professionisti del digitale. La formazione continua e l'aggiornamento delle competenze saranno fondamentali per cogliere le opportunità offerte da questi ruoli.

In Network Today, aiutiamo aziende e professionisti a navigare nel mondo digitale, fornendo consulenza e soluzioni su misura per affrontare le sfide tecnologiche del futuro. Contattaci per scoprire come possiamo supportare la tua crescita!

Allarme FunkSec: Come Difendersi dal Ransomware del Futuro

Proteggere la tua azienda dai cyber attacchi: una priorità imprescindibile

Nell'era digitale, ogni azienda, indipendentemente dalle dimensioni, è una potenziale vittima di attacchi informatici. Recentemente, un nuovo gruppo di ransomware chiamato FunkSec, alimentato dall'intelligenza artificiale, ha fatto il suo ingresso sulla scena del crimine cibernetico, minacciando in particolare l'Italia. Questo fenomeno mette in evidenza quanto siano sofisticati e devastanti gli attacchi informatici moderni.

Chi è FunkSec e cosa lo rende pericoloso?

FunkSec è un gruppo criminale che utilizza tecnologie avanzate, come l'intelligenza artificiale, per condurre attacchi ransomware mirati. Questo gruppo si distingue per la capacità di adattare rapidamente le sue tecniche in base alle difese delle vittime, rendendo i suoi attacchi particolarmente difficili da prevenire e mitigare.

La loro strategia è altamente sofisticata: utilizzano algoritmi di intelligenza artificiale per analizzare le vulnerabilità delle reti aziendali, identificare i punti deboli e lanciare attacchi mirati. FunkSec non si limita a cifrare i dati; spesso minaccia di pubblicare informazioni sensibili delle aziende colpite, aumentando la pressione per il pagamento del riscatto. Questa doppia estorsione rappresenta una delle maggiori minacce per le aziende italiane.

Secondo gli esperti, FunkSec ha già colpito diverse realtà nel nostro Paese, prendendo di mira settori cruciali come quello sanitario, manifatturiero e finanziario. L'uso dell'intelligenza artificiale consente loro di agire con una precisione mai vista prima, superando i tradizionali strumenti di difesa informatica.

Cos'è il ransomware e come agisce?

Il ransomware è un tipo di malware che blocca l'accesso ai dati aziendali, richiedendo un riscatto per sbloccarli. Gli hacker sfruttano tecniche avanzate per diffondere il ransomware, come phishing, vulnerabilità nei sistemi software e strumenti potenziati dall'intelligenza artificiale. FunkSec rappresenta un chiaro esempio di come gli attacchi possano diventare sempre più mirati ed efficaci.

Quali sono i rischi per le aziende italiane?

- Interruzione delle attività: Un attacco ransomware può paralizzare la produttività dell’azienda per giorni o settimane.

- Perdita di dati sensibili: Informazioni preziose possono essere rubate o cancellate definitivamente.

- Danni economici: Oltre al pagamento del riscatto, ci sono costi legati al ripristino dei sistemi e al danno reputazionale.

- Sanzioni legali: La violazione della protezione dei dati può portare a multe significative, soprattutto in relazione al GDPR.

Come proteggere la tua azienda

- Educazione e consapevolezza: La maggior parte degli attacchi inizia con un errore umano. Formare i dipendenti sul riconoscimento delle minacce è il primo passo verso una sicurezza efficace.

- Backup regolari: Eseguire backup periodici e conservarli in luoghi sicuri, preferibilmente offline, per garantire la possibilità di recuperare i dati senza dover cedere al ricatto.

- Software aggiornati: Mantenere tutti i sistemi e le applicazioni aggiornati per ridurre le vulnerabilità sfruttabili dagli hacker.

- Soluzioni di cybersecurity: Implementare strumenti di sicurezza avanzati, come firewall, antivirus e sistemi di monitoraggio delle minacce in tempo reale.

- Piano di risposta agli incidenti: Avere un protocollo chiaro e predefinito per rispondere rapidamente a un attacco informatico può fare la differenza nel contenere i danni.

L’importanza di un partner esperto

Affrontare le sfide della sicurezza informatica richiede competenze specifiche e un approccio proattivo. In Network Today, offriamo soluzioni su misura per proteggere le aziende dai rischi legati ai cyber attacchi e al ransomware. Il nostro team di esperti monitora costantemente le minacce emergenti, garantendo che i tuoi sistemi siano sempre protetti.

Non aspettare che un attacco metta a rischio la tua azienda. Investire nella sicurezza informatica oggi significa proteggere il tuo futuro. Contattaci per una consulenza gratuita e scopri come possiamo aiutarti a mettere al sicuro il tuo business.

Il Monitor FLESSIBILE che Trasforma il Tuo Spazio di Lavoro - LG 45GX990A

LG 45GX990A: Il Monitor Flessibile che Trasforma il Tuo Spazio di Lavoro

Nel panorama delle tecnologie di visualizzazione, LG ha alzato il livello con il monitor LG 45GX990A, un dispositivo innovativo che può rivoluzionare il tuo modo di lavorare, creare e rilassarti. Con il suo design flessibile e prestazioni eccezionali, questo monitor è progettato per adattarsi alle tue esigenze, che tu sia un professionista, un creativo o un appassionato di tecnologia. Scopri come il LG 45GX990A può trasformare il tuo spazio di lavoro.

Design Flessibile per la Massima Versatilità

Il LG 45GX990A si distingue per la sua capacità di trasformarsi da uno schermo piatto a uno curvo con un raggio di curvatura di 800R. Questa flessibilità ti consente di personalizzare l'esperienza visiva: uno schermo piatto per lavori di precisione e una configurazione curva per un'immersione totale durante la visione di contenuti o le presentazioni.

Qualità dell'Immagine Straordinaria

Grazie alla risoluzione WQHD (3440 x 1440) e al pannello OLED, il monitor offre una qualità d'immagine superiore con colori vivaci e dettagli cristallini. La tecnologia HDR10 migliora ulteriormente il contrasto e la gamma cromatica, rendendolo ideale per progetti di design, creazione di contenuti e applicazioni multimediali.

Prestazioni di Alto Livello per Ogni Esigenza

Il LG 45GX990A non è solo un monitor; è uno strumento che ottimizza il tuo lavoro grazie a:

- Refresh rate di 240Hz, per una fluidità senza pari durante le attività più complesse.

- Tempo di risposta di 0,03 ms, ideale per garantire reattività e precisione.

- Compatibilità con NVIDIA G-Sync e AMD FreeSync Premium, per immagini fluide e senza interruzioni.

Audio e Connettività per il Massimo Comfort

Questo monitor integra altoparlanti con tecnologia DTS:X, perfetti per una resa audio immersiva durante presentazioni o videoconferenze. Dispone inoltre di porte HDMI 2.1, DisplayPort e USB-C con Power Delivery, che garantiscono una connettività versatile per tutti i tuoi dispositivi.

Ergonomia e Sostenibilità

La base regolabile permette di adattare il monitor a ogni esigenza, garantendo un utilizzo confortevole anche per lunghe ore di lavoro. Inoltre, il design sostenibile con materiali riciclati e consumo energetico ottimizzato rispecchia l'impegno di LG per un futuro più green.

Perché Scegliere LG 45GX990A?

Il LG 45GX990A non è solo un monitor, ma un investimento nel tuo futuro. Grazie al suo design flessibile, alla qualità delle immagini e alle prestazioni avanzate, questo monitor si adatta a ogni contesto: dal lavoro creativo al multitasking quotidiano.

Non aspettare oltre: porta la tua esperienza visiva a un livello superiore con il LG 45GX990A e scopri come può trasformare il tuo spazio di lavoro!

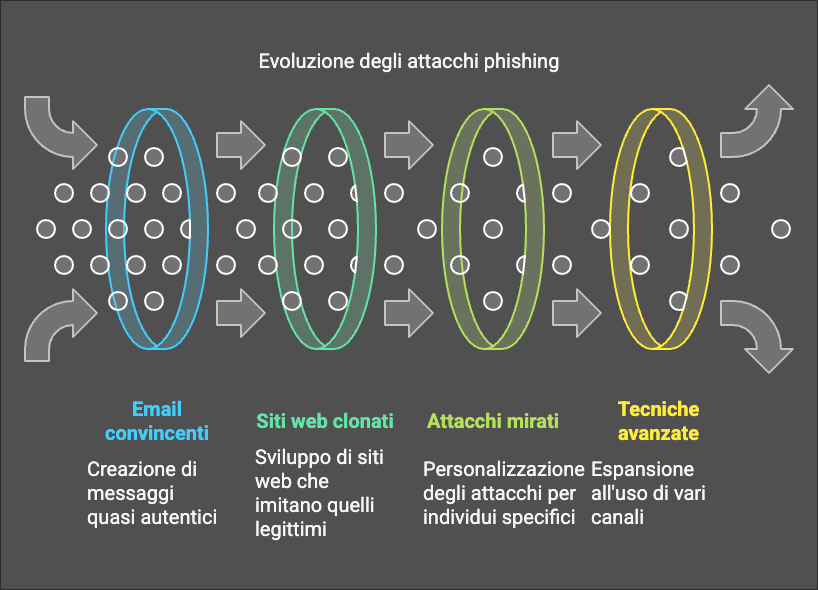

L'evoluzione degli attacchi phishing: una minaccia anche per gli esperti

Nel panorama digitale moderno, gli attacchi phishing stanno diventando sempre più sofisticati, colpendo non solo gli utenti meno esperti, ma anche i professionisti della sicurezza informatica. Questo fenomeno evidenzia l'importanza di un approccio proattivo e di una formazione costante per proteggersi da minacce sempre più insidiose.

Come si evolvono gli attacchi phishing?

Gli attacchi phishing si basano sull'inganno per indurre gli utenti a rivelare informazioni sensibili, come credenziali di accesso, dati bancari o altre informazioni personali. Tuttavia, le tecniche utilizzate dai cybercriminali si sono evolute in modo significativo:

-

Email convincenti: I messaggi phishing odierni imitano in modo quasi perfetto comunicazioni legittime, utilizzando loghi ufficiali, un linguaggio professionale e riferimenti specifici per risultare credibili.

-

Siti web clonati: I siti web fraudolenti sono spesso indistinguibili dalle loro controparti autentiche, rendendo difficile per gli utenti riconoscere la trappola.

-

Attacchi mirati (spear phishing): Questi attacchi utilizzano informazioni specifiche sulle vittime per personalizzare i messaggi, aumentando la probabilità di successo.

-

Tecniche avanzate: Oltre alle email, i cybercriminali sfruttano SMS (smishing), chiamate vocali (vishing) e persino messaggi sui social media per colpire le vittime.

Nessuno è al sicuro

Anche gli esperti di sicurezza informatica possono cadere vittima di attacchi phishing. I cybercriminali sfruttano psicologia, tecniche avanzate e ingegneria sociale per superare anche le difese più esperte. Questo dimostra che la sicurezza non dipende solo dalle competenze tecniche, ma anche dalla consapevolezza e dalla vigilanza costante.

Strategie per proteggersi

Per difendersi dagli attacchi phishing, è fondamentale adottare una serie di misure preventive:

-

Formazione continua: I dipendenti e gli utenti devono essere formati per riconoscere i segnali di un attacco phishing, come URL sospetti, richieste urgenti o errori grammaticali.

-

Autenticazione a due fattori (2FA): Implementare la 2FA aggiunge un ulteriore livello di sicurezza, rendendo più difficile per i cybercriminali accedere agli account anche in caso di furto delle credenziali.

-

Soluzioni di sicurezza avanzate: Utilizzare software di sicurezza con funzionalità di rilevamento delle minacce basate sull'intelligenza artificiale può aiutare a identificare e bloccare i tentativi di phishing.

-

Controlli regolari: Monitorare costantemente i sistemi per rilevare eventuali anomalie e testare la sicurezza con simulazioni di phishing.

Conclusione

L'evoluzione degli attacchi phishing richiede un impegno costante per garantire la sicurezza dei dati e delle informazioni aziendali. La prevenzione è la chiave: educare gli utenti, implementare soluzioni tecnologiche avanzate e mantenere alta l'attenzione può fare la differenza. Anche per i professionisti, rimanere vigili e aggiornati è fondamentale per fronteggiare un nemico in continua evoluzione.

In Network Today, offriamo consulenza su misura e soluzioni di sicurezza per proteggere la tua azienda da queste minacce. Contattaci per scoprire come possiamo aiutarti a mantenere la tua attività al sicuro nel mondo digitale.

5 Motivi per Introdurre l'Intelligenza Artificiale in Azienda

L'intelligenza artificiale (IA) sta rivoluzionando il modo in cui le aziende operano e competono. Sempre più organizzazioni stanno adottando soluzioni IA per migliorare l'efficienza, ridurre i costi e offrire un vantaggio competitivo. Ecco i 5 principali motivi per cui dovresti considerare di introdurre l'IA nella tua azienda:

### 1. Automazione dei processi

L'IA può automatizzare attività ripetitive e a basso valore aggiunto, liberando i dipendenti per compiti più strategici e creativi. Questo aumenta la produttività e riduce gli errori umani.

### 2. Analisi dei dati avanzata

L'IA può analizzare grandi quantità di dati in tempo reale, identificando tendenze e intuizioni nascoste che guidano processi decisionali più informati. Questo è particolarmente utile per previsioni di vendita, ottimizzazione della supply chain e personalizzazione del cliente.

### 3. Miglioramento dell'esperienza del cliente

Chatbot e assistenti virtuali basati su IA possono fornire supporto clienti 24/7, rispondendo rapidamente a domande e risolvendo problemi in modo efficiente. Ciò migliora la soddisfazione e la fedeltà dei clienti.

### 4. Innovazione di prodotto

L'IA può accelerare lo sviluppo di nuovi prodotti e servizi, ottimizzando il processo di R&S. Ad esempio, l'IA può generare idee innovative, testare ipotesi e simulare scenari in modo rapido ed economico.

### 5. Vantaggi competitivi

Le aziende che adottano per prime l'IA possono ottenere un vantaggio competitivo significativo, aumentando la produttività, riducendo i costi e offrendo prodotti e servizi migliori. Ciò può portare a maggiori ricavi e quote di mercato.

In conclusione, l'intelligenza artificiale offre numerosi vantaggi strategici per le aziende di ogni settore. Le organizzazioni che investono nell'IA oggi saranno meglio posizionate per il successo futuro in un mondo sempre più guidato dai dati e dall'automazione. È il momento di iniziare a esplorare come l'IA può trasformare la tua attività.

Per approfondire questi temi, ti invitiamo a leggere l'articolo completo su BitMat.

L'importanza del Firewall anche nei piccoli uffici: sicurezza e ottimizzazione a portata di mano

Nel mondo digitale di oggi, la sicurezza informatica non è un lusso riservato alle grandi aziende, ma una necessità per ogni realtà, inclusi i piccoli uffici. La protezione dei dati aziendali, delle comunicazioni e della rete interna è fondamentale per garantire il corretto funzionamento delle attività quotidiane. Ed è qui che entra in gioco il firewall, uno strumento indispensabile non solo per la sicurezza ma anche per l’ottimizzazione della rete.

Cos'è un firewall e perché è essenziale?

Un firewall è un dispositivo che protegge la rete aziendale filtrando il traffico in entrata e in uscita, bloccando accessi non autorizzati e garantendo che solo i dati legittimi possano transitare. Tuttavia, le sue funzionalità non si limitano alla sicurezza:

-

Gestione delle priorità del traffico di rete: Un firewall moderno può ottimizzare la rete assegnando priorità a specifici tipi di traffico, come le videochiamate o i software gestionali, migliorando così la qualità del lavoro.

-

Connessioni VPN sicure: Permette di creare connessioni VPN per consentire ai dipendenti di lavorare in sicurezza anche dall'esterno, proteggendo i dati trasmessi da possibili intercettazioni.

-

Suddivisione delle reti LAN: Con un firewall è possibile creare reti separate per usi diversi, ad esempio una rete dedicata ai dipendenti e una per i visitatori. Questo aumenta la sicurezza e riduce i rischi legati a dispositivi non controllati.

-

Failover automatico delle connessioni Internet: Per evitare interruzioni, un buon firewall consente di collegare più linee Internet e passare automaticamente a una connessione secondaria in caso di problemi con quella principale.

Il nostro consiglio: Firewall Ubiquiti UCG Ultra

Per i nostri clienti, consigliamo il Firewall Ubiquiti UCG Ultra, una soluzione versatile e conveniente che combina sicurezza e gestione avanzata della rete. Questo dispositivo include:

-

Un Controller UniFi integrato per una gestione centralizzata della rete.

-

Funzionalità avanzate a un costo accessibile, ideale per i piccoli uffici.

-

La possibilità di acquistarlo facilmente tramite il seguente link: Firewall Ubiquiti UCG Ultra.

Conclusione

Investire in un firewall come l'Ubiquiti UCG Ultra significa proteggere il tuo ufficio da minacce informatiche, migliorare la gestione della rete e garantire continuità operativa. Non importa quanto sia piccolo il tuo ufficio, la sicurezza e l'efficienza della rete sono aspetti cruciali per il successo del tuo business.

Non aspettare: proteggi la tua azienda oggi stesso!

NIS2: La tua Azienda è pronta? Ignorare questa direttiva potrebbe costarti Molto Caro

NIS2: Una Nuova Frontiera per la Sicurezza Informatica – Sei Pronto per la Scadenza del 18 Ottobre?

La scadenza del 18 ottobre per la direttiva NIS2 si avvicina rapidamente e le aziende europee devono adeguarsi per non incorrere in sanzioni. A differenza di normative come il GDPR, che si concentrano sulla protezione dei dati personali, la NIS2 ha una portata decisamente più ampia. Questa direttiva impone alle organizzazioni di proteggere l’intero ecosistema IT, adottando misure preventive per garantire la continuità operativa e rafforzare la resilienza contro potenziali incidenti e attacchi cibernetici.

Cos’è la Direttiva NIS2?

La direttiva NIS2 (Network and Information Security) è un aggiornamento della precedente NIS1, ma con requisiti molto più stringenti. Include nuovi settori industriali e richiede alle aziende di adottare un approccio globale e ben pianificato alla gestione della sicurezza informatica. Non si tratta semplicemente di implementare qualche strumento di sicurezza in più, ma di ripensare completamente la gestione dei rischi informatici in modo coordinato e strategico.

La Differenza Fondamentale tra NIS2 e GDPR

Mentre il GDPR si focalizza esclusivamente sulla protezione dei dati personali degli utenti, imponendo restrizioni severe sull’utilizzo e la conservazione delle informazioni sensibili, la NIS2 va oltre. Chiede alle aziende di proteggere ogni aspetto del loro ecosistema digitale. La protezione non è limitata ai dati personali, ma si estende a tutti i sistemi e le reti che supportano le attività aziendali. Questo significa implementare misure per garantire la resilienza delle operazioni, prevenire l’interruzione dei servizi e prepararsi a rispondere in modo efficace a qualsiasi tipo di minaccia cibernetica.

Quali Aziende Devono Adeguarsi alla NIS2?

La direttiva NIS2 si applica a un ampio numero di settori e aziende, che sono stati suddivisi in due categorie principali:

Settori Essenziali

- Energia: Elettricità, petrolio, gas, idrogeno e teleriscaldamento.

- Acqua Potabile e Acque Reflue: Gestione e distribuzione dell'acqua potabile e dei sistemi di depurazione.

- Sanitario: Ospedali, laboratori, ricerca e sviluppo, case farmaceutiche e produttori di dispositivi medici.

- Bancario e Finanziario: Banche, infrastrutture dei mercati finanziari e fornitori di servizi di pagamento.

- Trasporti: Compagnie aeree, ferroviarie, trasporti su strada e vie d'acqua.

- Infrastrutture Digitali: Provider di data center, IXPs, fornitori di servizi di comunicazione elettronica.

- Gestione Servizi ICT B2B: Fornitori di servizi informatici per altre aziende.

- Spazio: Gestione e monitoraggio delle infrastrutture spaziali.

- Pubblica Amministrazione: Strutture governative centrali e regionali.

Settori Importanti

- Servizi Postali e di Corriere.

- Gestione dei Rifiuti: Smaltimento e gestione dei rifiuti urbani e industriali.

- Prodotti Chimici: Fabbricazione, produzione e distribuzione di sostanze chimiche.

- Prodotti Alimentari: Produzione, trasformazione e distribuzione di alimenti.

- Industrie di Trasformazione/Produzione: Produzione di dispositivi medici, elettronica, macchinari e veicoli.

Questa suddivisione non solo amplia il campo di applicazione rispetto alla precedente direttiva NIS, ma introduce anche nuovi obblighi per tutte le aziende coinvolte, inclusi fornitori di servizi critici e connessi alla supply chain.

Obiettivi Principali della Direttiva NIS2

- Protezione Completa dell’Ecosistema IT: Le aziende devono garantire che tutte le infrastrutture IT siano protette, comprese quelle non direttamente legate ai dati personali, ma critiche per la continuità operativa.

- Adozione di Misure Preventive: Non basta più reagire agli incidenti; le organizzazioni devono essere in grado di prevenirli con misure avanzate di monitoraggio e difesa.

- Continuità Operativa: Le aziende devono essere in grado di mantenere i servizi anche in caso di attacco, minimizzando i tempi di interruzione e l’impatto sui clienti.

- Resilienza Informatica: Migliorare la capacità di resistere, adattarsi e riprendersi da incidenti informatici.

Come Adeguarsi alla NIS2?

Le aziende devono adottare un approccio globale e strategico alla gestione della sicurezza, che includa:

- Valutazione dei Rischi a Livello Aziendale: Ogni aspetto dell’ecosistema digitale deve essere analizzato per identificare potenziali vulnerabilità.

- Implementazione di Tecnologie Avanzate: Sistemi di rilevamento delle minacce basati su intelligenza artificiale, monitoraggio continuo delle reti e soluzioni di sicurezza avanzate per proteggere l’infrastruttura IT.

- Piano di Gestione degli Incidenti: Sviluppare piani dettagliati per rispondere rapidamente ed efficacemente a qualsiasi minaccia, minimizzando l’impatto sugli utenti e sulla continuità operativa.

- Formazione e Sensibilizzazione: Educare i dipendenti sulle minacce informatiche e le migliori pratiche di sicurezza, poiché l’anello più debole è spesso rappresentato dall’errore umano.

Conclusioni

Adeguarsi alla direttiva NIS2 non è solo un obbligo normativo, ma una necessità per proteggere il proprio business e garantire la fiducia dei clienti. Non si tratta solo di evitare sanzioni, ma di costruire una struttura aziendale resiliente e sicura, capace di affrontare le sfide del futuro. Con la crescente complessità delle minacce informatiche, un approccio coordinato e pianificato alla sicurezza non è più opzionale, ma essenziale.

Assicurati che la tua azienda sia pronta per il 18 ottobre. La sicurezza dell’intero ecosistema IT è fondamentale per la protezione delle tue operazioni e dei tuoi clienti.

Per maggiori dettagli, consulta le fonti ufficiali o contattataci per una consulenza preliminare.

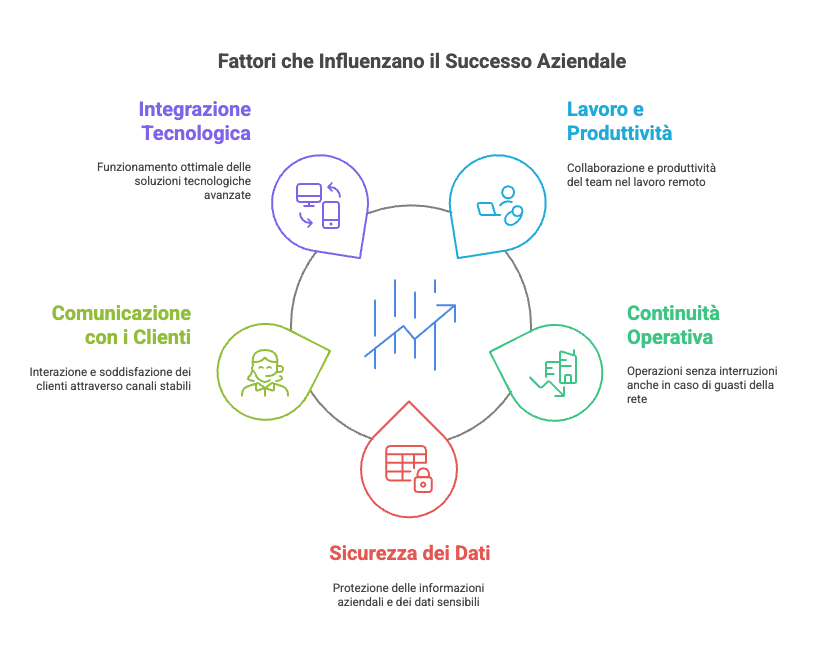

L'importanza di una buona connettività Internet per le aziende

Nel mondo odierno, in cui la tecnologia permea ogni aspetto delle attività aziendali, avere una buona connettività Internet non è più un lusso, ma una necessità fondamentale. Che si tratti di operazioni quotidiane, comunicazioni interne o interazioni con i clienti, una connessione affidabile, veloce e ridondata è alla base del successo aziendale.

Perché la connettività Internet è così importante per le aziende?

- Lavoro e produttività Con il lavoro da remoto sempre più diffuso, molte aziende dipendono dalla connettività per garantire la collaborazione tra i team. Videoconferenze, piattaforme cloud e strumenti di comunicazione richiedono una connessione stabile per funzionare senza interruzioni.

- Continuità operativa Le interruzioni di connessione possono avere un impatto significativo sulle operazioni aziendali, causando perdita di produttività, ritardi nei progetti e danni economici. Una connessione ridondata aiuta a garantire che l'attività possa continuare senza interruzioni anche in caso di guasti.

- Sicurezza dei dati La protezione dei dati sensibili e delle informazioni aziendali è una priorità. Una connettività sicura e monitorata riduce il rischio di attacchi informatici e protegge le comunicazioni aziendali.

- Comunicazione con i clienti Una connessione stabile è essenziale per mantenere una comunicazione fluida con i clienti, sia attraverso canali digitali che piattaforme di e-commerce, garantendo un servizio continuo e di alta qualità.

- Integrazione di tecnologie avanzate Le aziende che utilizzano soluzioni IoT, automazione o gestione da remoto dipendono da una connessione Internet efficiente per garantire il funzionamento ottimale dei propri sistemi.

Caratteristiche di una buona connessione aziendale

- Ridondanza: Avere una connessione di backup assicura che le attività non si fermino in caso di guasto della linea principale.

- Velocità: Una connessione veloce consente di gestire grandi volumi di dati, supportare team distribuiti e utilizzare applicazioni avanzate senza rallentamenti.

- Stabilità: Una connessione stabile evita interruzioni durante attività critiche come videoconferenze o transazioni finanziarie.

- Sicurezza: Le connessioni aziendali devono essere protette tramite firewall, VPN e sistemi di monitoraggio per prevenire intrusioni o perdite di dati.

Il ruolo di Network Today

In Network Today comprendiamo quanto sia cruciale una connettività di alta qualità per il successo delle aziende. Ecco come possiamo supportarti:

- Consulenza personalizzata: Valutiamo le esigenze specifiche della tua azienda per progettare soluzioni su misura che includano ridondanza e sicurezza.

- Assistenza proattiva: Monitoriamo costantemente la tua connessione per prevenire problemi e intervenire tempestivamente in caso di necessità.

- Soluzioni avanzate: Offriamo tecnologie all'avanguardia per garantire connessioni veloci, stabili e sicure, progettate per il futuro del tuo business.

Conclusione

Una buona connettività Internet, supportata da un sistema di ridondanza, è un investimento essenziale per garantire continuità operativa e sicurezza alle aziende. Non lasciare che problemi di connessione compromettano il tuo lavoro. Contattaci oggi per scoprire come possiamo aiutarti a costruire una rete stabile, affidabile e pronta per le sfide digitali di domani!

Account Microsoft 365 e Gmail nel mirino di Tycoon 2FA: come proteggersi dal phishing

Nuova ondata di attacchi phishing con il kit Tycoon 2FA: ecco come difendersi

Un nuovo aggiornamento del kit di phishing Tycoon 2FA sta prendendo di mira gli account Microsoft 365 e Gmail. Le nuove tecniche utilizzate dai cybercriminali sono più sofisticate e mirano a bypassare l'autenticazione a due fattori (2FA), rendendo l'attacco ancora più pericoloso.

Come funziona l'attacco:

- Email di phishing: L'utente riceve un'email che sembra provenire da Microsoft o Google, con un messaggio che richiede di aggiornare le informazioni di sicurezza dell'account.

- Link malevolo: L'email contiene un link che, se cliccato, reindirizza l'utente a una pagina di login falsa che imita quella ufficiale di Microsoft o Google.

- Richiesta di credenziali: Nella pagina falsa, l'utente viene invitato a inserire le proprie credenziali di accesso e il codice 2FA.

- Furto di dati: Se l'utente inserisce i propri dati, i cybercriminali li rubano e li utilizzano per accedere al suo account Microsoft 365 o Gmail.

Cosa fare per proteggersi:

- Non cliccare su link sospetti: Presta attenzione all'indirizzo del mittente e al contenuto dell'email. Se hai dubbi, non cliccare sul link e contatta direttamente Microsoft o Google.

- Controlla l'URL: Assicurati che l'URL della pagina di login sia quello ufficiale di Microsoft o Google.

- Utilizza una password complessa e diversa per ogni account.

- Attiva l'autenticazione a due fattori (2FA): Anche se i cybercriminali di Tycoon 2FA stanno diventando più abili nel bypassare la 2FA, è comunque una misura di sicurezza importante che può rendere l'accesso al tuo account più difficile per i criminali.

- Aggiorna regolarmente il tuo software e i tuoi sistemi di sicurezza.

- Installa un antivirus e un antispyware affidabili.

- Fai attenzione a quali email e link clicchi.

- Non condividere mai le tue informazioni personali con persone che non conosci.

Se pensi di essere stato vittima di un attacco di phishing:

- Cambia immediatamente la password del tuo account.

- Contatta Microsoft o Google per segnalare l'attacco.

- Monitora il tuo account per eventuali attività sospette.

Per maggiori informazioni:

- Microsoft: https://www.microsoft.com/en-us/security

- Google: https://myaccount.google.com/intro/security

Sottolineiamo l'importanza di rimanere vigili e di adottare le dovute precauzioni per proteggersi dalle minacce informatiche in continua evoluzione.

Condividi questo articolo con i tuoi amici e familiari per aiutarli a proteggersi dal phishing!